Cybersécurité dans la gestion de matériel : protéger ses données et celles de ses clients

Les cyberattaques font régulièrement la une de l'actualité, touchant aussi bien les grandes entreprises que les structures de taille plus modeste. Dans le secteur de la location et du prêt de matériel, cette question mérite une attention particulière.

Les données manipulées au quotidien – coordonnées des clients, inventaires détaillés, plannings de location – constituent un patrimoine informationnel précieux qui nécessite une protection adaptée. La confiance que les clients accordent à une entreprise repose naturellement sur la qualité du service, mais également sur la capacité à protéger leurs informations personnelles.

Les données sensibles dans la gestion de matériel : un actif à protéger

La gestion quotidienne d'un parc de matériel génère naturellement un volume important d'informations. Les données personnelles des clients bien sûr – noms, e-mails, adresses, numéros de téléphone – constituent la première catégorie de données sensibles.

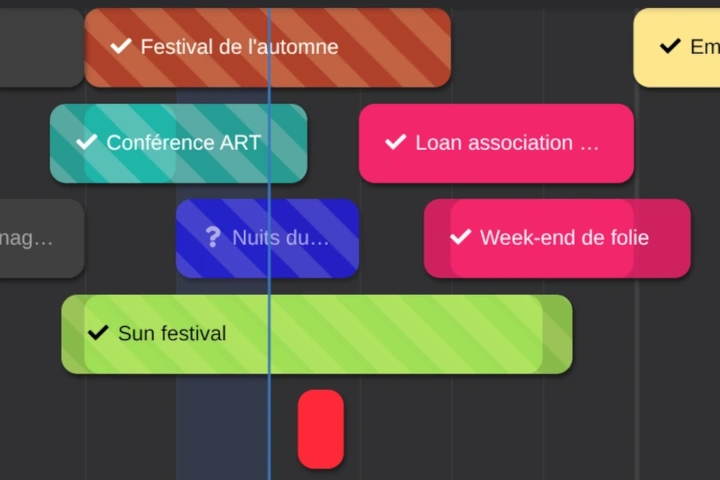

Au-delà des informations personnelles, les données relatives au parc matériel représentent également un actif stratégique. L'inventaire détaillé, les valeurs d'achat, les états du matériel, les historiques d'utilisation : autant d'informations qui constituent le cœur de l'activité. Les plannings de location aussi, qui révèlent les disponibilités et peuvent, dans de mauvaises mains, faciliter des actions malveillantes.

Une faille de sécurité peut avoir des conséquences multiples. L'impact d'une fuite de données peut durablement affecter la confiance des clients, tandis qu'une attaque informatique paralysant l'accès aux outils de gestion peut interrompre l'activité pendant plusieurs jours.

Les principales menaces en matière de cybersécurité

Le phishing constitue l'une des techniques les plus répandues. Elle consiste à tromper les utilisateurs par des courriels apparemment légitimes, pour obtenir des identifiants de connexion ou des informations sensibles.

Les ransomwares (ou rançongiciel) représentent une autre menace sérieuse : ces logiciels malveillants encryptent les données de l'organisation, et exigent une rançon pour les débloquer, paralysant l'accès aux données de gestion, comme le planning, les stocks ou les coordonnées des clients.

Enfin, les menaces ne proviennent pas toujours de l'extérieur : les erreurs humaines involontaires (comme l'envoi d'un document confidentiel au mauvais destinataire par exemple) ou les accès non révoqués d'anciens collaborateurs, constituent des risques qu'une bonne organisation peut réduire de manière significative.

Les bonnes pratiques pour sécuriser sa gestion de matériel

La première ligne de défense réside dans une politique de mots de passe robustes. Des mots de passe complexes, d'au moins 12 caractères, associant lettres, chiffres et caractères spéciaux, compliquent considérablement les tentatives d'accès non autorisé. L'utilisation d'un gestionnaire de mots de passe facilite leur création et mémorisation. L'authentification à deux facteurs, lorsqu'elle est disponible, ajoute une couche de sécurité supplémentaire particulièrement efficace.

La sensibilisation des équipes joue un rôle essentiel. Une formation régulière permet à chacun de reconnaître les tentatives de phishing, de comprendre l'importance de la protection des données, et de savoir réagir en cas de suspicion d'incident. Cette culture de la sécurité, partagée par tous les collaborateurs, constitue souvent le meilleur rempart contre les attaques.

La gestion rigoureuse des niveaux d'accès aux logiciels mérite une attention particulière. Le principe du moindre privilège consiste à n'accorder à chaque utilisateur que les droits strictement nécessaires à ses fonctions. Une révision régulière des droits d'accès, et surtout la désactivation immédiate des comptes lors du départ de collaborateurs, préviennent les accès indésirables.

Les sauvegardes régulières constituent une assurance contre la perte de données. La règle du 3-2-1 offre un cadre simple :

- faire trois copies des données,

- sur deux supports différents,

- dont une copie stockée à un endroit différent (hors site).

L'automatisation de ces sauvegardes garantit leur réalisation effective, tandis que des tests réguliers de restauration vérifient leur bon fonctionnement. Il convient également de protéger les sauvegardes elles-mêmes contre le chiffrement malveillant, en effectuant soi-même un chiffrement maîtrisé, dont les clés de sécurité sont stockées en lieu sûr.

Maintenir ses systèmes à jour représente une mesure fondamentale. Les éditeurs de logiciel publient régulièrement des mises à jour corrigeant des failles de sécurité. Appliquer ces mises à jour rapidement réduit la fenêtre d'exposition aux vulnérabilités connues.

Choisir un logiciel de gestion sécurisé : les critères essentiels

Le choix du logiciel de gestion influence directement le niveau de sécurité. La transparence du code constitue un premier élément différenciant. Les logiciels open-source, dont le code source est publiquement accessible, permettent à une communauté d'experts d'auditer le code, d'identifier rapidement les vulnérabilités et de proposer des corrections.

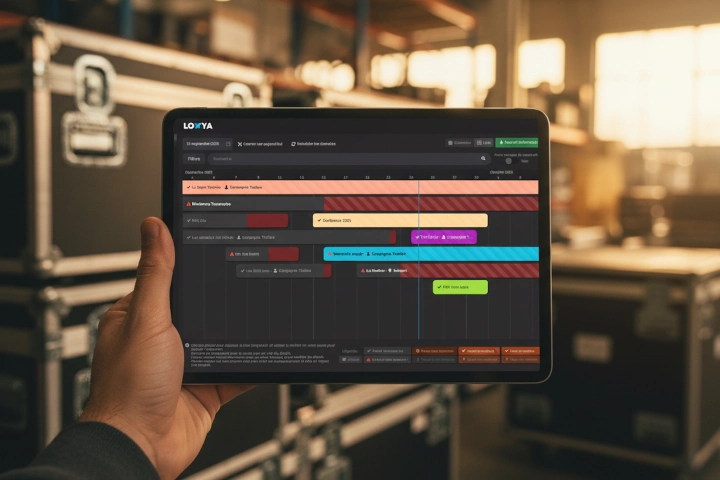

Cette ouverture ne facilite pas les attaques : elle permet au contraire de détecter et corriger les failles avant qu'elles ne soient exploitées. Loxya, en tant que logiciel open-source, bénéficie de cette approche collaborative.

Les solutions permettant l'auto-hébergement offrent une maîtrise complète sur le lieu et les conditions de stockage des données. Cette option présente des avantages certains en termes de souveraineté des données et de conformité au RGPD, notamment pour les structures souhaitant conserver leurs données sur leur propre infrastructure informatique. Là encore, Loxya permet l'installation sur site (on-premise), de sa variante open-source et de sa variante Premium, elle-même basée sur le code open-source.

Les fonctionnalités de sécurité fournies par le logiciel constituent un autre critère déterminant : gestion granulaire des droits utilisateurs, journalisation des actions, chiffrement des données sensibles, protections contre les vulnérabilités courantes comme les injections SQL. Le support et la communauté influencent directement la réactivité face aux incidents. Un logiciel activement maintenu comme Loxya, bénéficiant de mises à jour régulières et d'une documentation claire, offre de meilleures garanties.

Bonus : check-list sécurité pour évaluer vos pratiques

- Tous les comptes utilisateurs disposent-ils de mots de passe robustes et uniques ?

- Les droits d'accès sont-ils attribués selon le principe du moindre privilège ?

- Les comptes des anciens collaborateurs sont-ils systématiquement désactivés ?

- Les équipes ont-elles été sensibilisées aux risques de phishing ?

- Les clients sont-ils informés de l'usage fait de leurs données ?

- Les mises à jour de sécurité sont-elles appliquées régulièrement ?

- Des sauvegardes automatiques sont-elles configurées et testées ?

Note : si vous utilisez déjà Loxya, vous pouvez cocher les deux dernières cases tout de suite ! ☺️

Conclusion

La cybersécurité dans la gestion de matériel n'est pas réservée aux grandes entreprises. Chaque structure peut, avec des moyens adaptés à sa taille, mettre en place des protections efficaces.

L'approche la plus pertinente combine choix technologiques judicieux et bonnes pratiques organisationnelles. Le choix d'un logiciel de gestion sécurisé et open-source comme Loxya, constitue une fondation solide. L'ajout de pratiques simples mais rigoureuses – mots de passe robustes, sauvegardes régulières, gestion attentive des accès, formation des équipes – complète efficacement ce dispositif.

La protection des données constitue aujourd'hui un élément de professionnalisme au même titre que la qualité du matériel proposé, ou la réactivité du service client. Les structures qui prennent ce sujet au sérieux se distinguent naturellement, et inspirent confiance à leurs clients.

Pour découvrir comment Loxya prend soin de la sécurité des données, voici un article qui en parle en détail : « Logiciel de gestion en ligne : pourquoi vos données y sont en sécurité »

N'hésitez pas à demander une période d'essai gratuit de Loxya, avec une instance privée pendant 7 jours, sans engagement !